Ein neues Zero-Day-Exploit zur lokalen Privilegienerhöhung (LPE) wurde auf einem bekannten Hackerforum zum Verkauf angeboten. Dieses noch nicht mit einer CVE-Nummer (Common Vulnerabilities and Exposures) versehene Exploit ermöglicht es unberechtigten Nutzern, erweiterte Berechtigungen auf jedem Windows-System zu erlangen. Der Verkaufspreis für dieses gefährliche Werkzeug beträgt erschreckende 220.000 US-Dollar, was seine potenzielle Schwere und das Vertrauen des Bedrohungsakteurs in seine Wirksamkeit unterstreicht.

Auswirkungen auf Windows-Nutzer

Die Verfügbarkeit dieses Exploits stellt eine besondere Bedrohung für Windows-Nutzer dar, sowohl für Privatpersonen als auch für Unternehmen, da Angreifer höhere Berechtigungen auf einem Zielgerät erlangen könnten. Dies könnte eine Reihe von bösartigen Aktivitäten nach sich ziehen, von Datendiebstahl und Spionage bis hin zum Einsatz von Ransomware und anderer zerstörerischer Software.

Ohne die notwendigen Patches und spezifischen Details sind die Nutzer in einer verwundbaren Position. Die Fähigkeit des Exploits, alle Windows-Plattformen zu beeinflussen, deutet darauf hin, dass keine Version des Betriebssystems sicher ist, und das Fehlen einer CVE-Referenz bedeutet, dass bisher keine offizielle Anerkennung oder Behebung verfügbar ist.

Technische Details des Exploits

Obwohl die genauen technischen Spezifikationen des Exploits nicht öffentlich bekannt gegeben wurden, kann die Natur von Lokalen Privilegienerhöhungsschwachstellen einige Einblicke geben. Typischerweise nutzen LPE-Exploits Mängel in den Sicherheitsmechanismen des Betriebssystems, die Benutzerberechtigungen verwalten. Durch Ausnutzung solcher Mängel kann ein Angreifer ein Standardbenutzerkonto in ein Konto mit administrativen Privilegien umwandeln, was ihm die Möglichkeit gibt, Systemeinstellungen zu ändern, auf eingeschränkte Daten zuzugreifen und Software zu installieren.

Der hohe Preis des Exploits impliziert, dass es sowohl zuverlässig als auch schwer zu entdecken ist, was es zu einem wertvollen Werkzeug für Cyberkriminelle macht. Es ist auch möglich, dass das Exploit „wurmähnlich“ ist, was bedeutet, dass es verwendet werden könnte, um Malware ohne Benutzerinteraktion über Netzwerke hinweg zu verbreiten, was sein Bedrohungsniveau exponentiell erhöht.

Schutzmaßnahmen

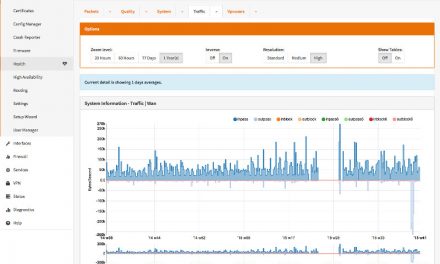

Angesichts dieser ernsten Bedrohung wird dringend empfohlen, dass Windows-Nutzer und IT-Administratoren wachsam bleiben, regelmäßige Updates durchführen und fortgeschrittene Sicherheitslösungen einsetzen, um sich gegen derartige Angriffe zu schützen. Die Überwachung und Analyse von Systemlogs auf ungewöhnliche Aktivitäten könnte ebenfalls entscheidend sein, um frühzeitig auf mögliche Ausnutzungsversuche zu reagieren.