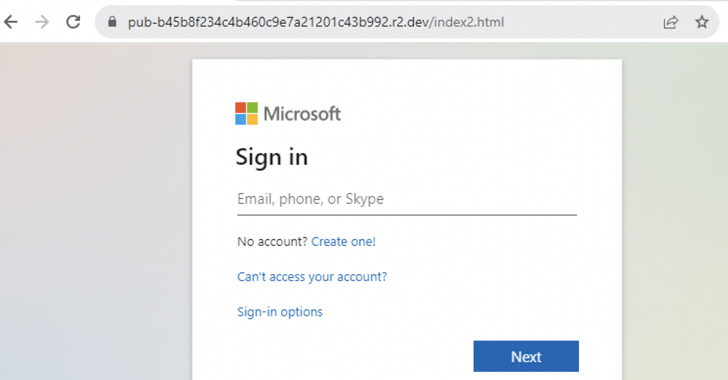

Cyberangreifer verwenden eine neue Methode in einer Phishing-Kampagne, bei der sie schädliche HTML-Dateien als E-Mail-Anhänge versenden. Diese Dateien sind so gestaltet, dass sie Nutzer dazu verleiten, schädlichen Code direkt durch Einfügen in eine anfällige Anwendung auszuführen. Die Angreifer nutzen dabei soziale Ingenieurstechniken, indem sie E-Mail-Betreffzeilen verwenden, die Dringlichkeit suggerieren (z. B. Gebührenverarbeitung, Überprüfung von Betriebsanweisungen), und die schädlichen Anhänge als legitime Microsoft Word-Dokumente tarnen.

Sozialtechnische Tricks zur Ausführung von Malware

Beim Öffnen des Anhangs wird dem Benutzer eine visuell einem Word-Dokument ähnelnde Nachricht angezeigt, die typischerweise einen Button mit der Aufschrift „How to Fix“ oder Ähnlichem enthält. Dies dient als sozialtechnischer Köder.

Ein Klick auf diesen Button ist der beabsichtigte Exploit-Vektor, der wahrscheinlich schädliche Aktivitäten wie Malware-Downloads oder das Extrahieren sensibler Daten auslöst.

Technische Durchführung des Angriffs

Wenn der Benutzer auf „How to Fix“ klickt, wird eine schädliche JavaScript-Datei heruntergeladen. Diese Datei kodiert einen PowerShell-Befehl mit Base64 und weist den Benutzer dann an, entweder eine Tastenkombination (Win+R, CTRL+V, Enter) zu verwenden oder PowerShell zu öffnen und den Befehl manuell auszuführen.

Folgt der Benutzer diesen Anweisungen, dekodiert das JavaScript den Base64-kodierten Befehl, platziert ihn in der Zwischenablage und führt den PowerShell-Befehl aus, was potenziell das System des Benutzers schädigen kann.

Fortgeschrittene Malware-Komponenten und Risikominderung

Der schädliche E-Mail-Anhang löst den Download eines PowerShell-Skripts vom Command and Control-Server (C2) aus, das die Zwischenablage löscht und einen weiteren PowerShell-Befehl ausführt, der ebenfalls von C2 abgerufen wird.

Das erste PowerShell-Skript lädt eine HTA-Datei herunter, bevor das zweite ausgeführt wird, und eine eingebettete Autoit-Executable innerhalb einer ZIP-Datei verwendet ein kompiliertes Autoit-Skript, um die Infektionskette abzuschließen.

Empfehlungen zur Vorsichtsmaßnahme

Benutzer sollten vorsichtig sein, wenn sie mit Dateien aus nicht vertrauenswürdigen Quellen umgehen, insbesondere bei E-Mail-Anhängen und URLs, um das Risiko einer DarkGate-Infektion zu minimieren. DarkGate-Malware nutzt AutoIt-Skripte, um Erkennung zu umgehen und Persistenz zu etablieren, oft verschleiert für weitere Ausweichmanöver, Download und Ausführung des Haupt-Payloads. Aufgrund des mehrstufigen Infektionsprozesses von DarkGate können traditionelle signaturbasierte Methoden versagen.