Hacker nutzen den Code eines Python-Klons des bekannten Spiels Minesweeper von Microsoft, um schädliche Skripte in Angriffen auf Finanzorganisationen in Europa und den USA zu verstecken. Die ukrainischen Cybersicherheitsbehörden CSIRT-NBU und CERT-UA haben die Angriffe einer Bedrohungsgruppe zugeordnet, die als ‚UAC-0188‘ verfolgt wird. Diese Gruppe verwendet den legitimen Code, um Python-Skripte zu verbergen, die das Remote-Management-Programm SuperOps RMM herunterladen und installieren.

Details des Angriffs

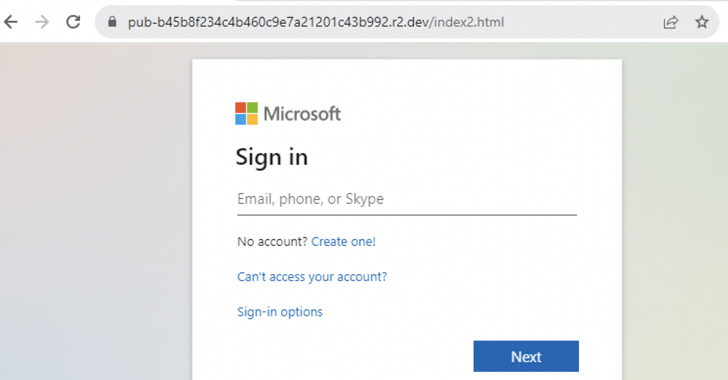

Der Angriff beginnt mit einer E-Mail, die scheinbar von einer medizinischen Einrichtung unter der Adresse „[email protected]“ mit dem Betreff „Persönliches Webarchiv medizinischer Dokumente“ versendet wird. Die Empfänger werden aufgefordert, eine 33 MB große .SCR-Datei von einem bereitgestellten Dropbox-Link herunterzuladen. Diese Datei enthält harmlosen Code aus einem Python-Klon des Minesweeper-Spiels zusammen mit schädlichem Python-Code, der weitere Skripte von einer externen Quelle („anotepad.com“) herunterlädt.

Die Einbindung des Minesweeper-Codes dient als Tarnung für den 28 MB großen base64-kodierten String, der den schädlichen Code enthält, um ihn für Sicherheitssoftware als harmlos erscheinen zu lassen. Zudem enthält der Minesweeper-Code eine Funktion namens „create_license_ver“, die zweckentfremdet wird, um den versteckten schädlichen Code zu entschlüsseln und auszuführen. So werden legitime Softwarekomponenten zur Maskierung und Erleichterung des Cyberangriffs verwendet.

Der base64-String wird dekodiert, um eine ZIP-Datei zu erstellen, die einen MSI-Installer für SuperOps RMM enthält, der schließlich extrahiert und mit einem statischen Passwort ausgeführt wird. SuperOps RMM ist eigentlich ein legitimes Fernzugriffswerkzeug, wird in diesem Fall jedoch dazu verwendet, den Angreifern unbefugten Zugriff auf den Computer des Opfers zu gewähren.

Warnung und Maßnahmen

CERT-UA weist darauf hin, dass Organisationen, die das SuperOps RMM-Produkt nicht verwenden, dessen Vorhandensein oder damit verbundene Netzwerkaktivitäten, wie Aufrufe der Domains „superops.com“ oder „superops.ai“, als Anzeichen für einen Hackerangriff werten sollten.

Die Behörde hat auch weitere Indikatoren für einen Kompromiss (IoCs) im Zusammenhang mit diesem Angriff am Ende des Berichts geteilt. Dieser Vorfall unterstreicht die Notwendigkeit für Organisationen, wachsam zu sein und robuste Sicherheitsmaßnahmen zu implementieren, um sich vor derart ausgeklügelten Bedrohungen zu schützen.