Cybersecurity-Forscher haben eine Methode der „erzwungenen Authentifizierung“ entdeckt, die ausgenutzt werden könnte, um NT LAN Manager (NTLM)-Tokens eines Windows-Benutzers zu entwenden. Dies geschieht, indem das Opfer dazu verleitet wird, eine speziell gestaltete Microsoft Access-Datei zu öffnen.

Der Angriff nutzt eine legitime Funktion in der Datenbankverwaltungslösung aus, die es Benutzern ermöglicht, auf externe Datenquellen wie eine entfernte SQL Server-Tabelle zu verlinken.

„Diese Funktion kann von Angreifern missbraucht werden, um automatisch die NTLM-Tokens des Windows-Benutzers an einen vom Angreifer kontrollierten Server zu senden, über jeden TCP-Port, wie zum Beispiel Port 80“, sagte Haifei Li, Sicherheitsforscher bei Check Point. „Der Angriff kann gestartet werden, sobald das Opfer eine .accdb- oder .mdb-Datei öffnet. Tatsächlich kann jede gängigere Office-Dateiart (wie z.B. eine .rtf-Datei) ebenfalls funktionieren.“

NTLM, ein von Microsoft 1993 eingeführtes Authentifizierungsprotokoll, ist ein Challenge-Response-Protokoll, das zur Authentifizierung von Benutzern beim Anmelden verwendet wird. Im Laufe der Jahre wurde es als anfällig für Brute-Force-, Pass-the-Hash- und Relay-Angriffe identifiziert.

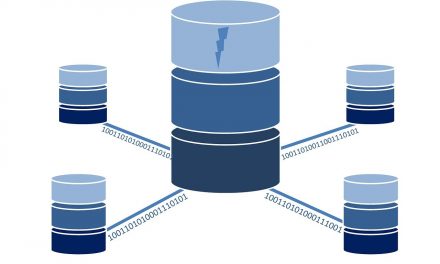

Der neueste Angriff missbraucht im Kern die verlinkte Tabellenfunktion in Access, um die NTLM-Hashes an einen vom Angreifer kontrollierten Server zu leiten. Dies geschieht, indem eine .accdb-Datei mit einem Link zu einer entfernten SQL Server-Datenbank in einem MS Word-Dokument über einen Mechanismus namens Object Linking and Embedding (OLE) eingebettet wird.

„Ein Angreifer kann einen von ihnen kontrollierten Server einrichten, der auf Port 80 lauscht, und dessen IP-Adresse in das oben genannte Feld ‚Serveralias‘ eintragen“, erklärte Li. „Dann können sie die Datenbankdatei, einschließlich der verlinkten Tabelle, an das Opfer senden.“

Wenn das Opfer die Datei öffnet und die verlinkte Tabelle anklickt, kontaktiert der Opfer-Client den vom Angreifer kontrollierten Server zur Authentifizierung, was dem Angreifer ermöglicht, einen Relay-Angriff zu starten, indem er einen Authentifizierungsprozess mit einem gezielten NTLM-Server in derselben Organisation initiiert.

Der Schurkenserver empfängt dann die Herausforderung, leitet sie an das Opfer weiter und erhält eine gültige Antwort, die letztendlich an den Sender übertragen wird, der die Herausforderung als Teil des vom Angreifer kontrollierten CV↔ SA-Authentifizierungsprozesses herausgibt und eine gültige Antwort erhält, die dann an den NTLM-Server weitergeleitet wird.