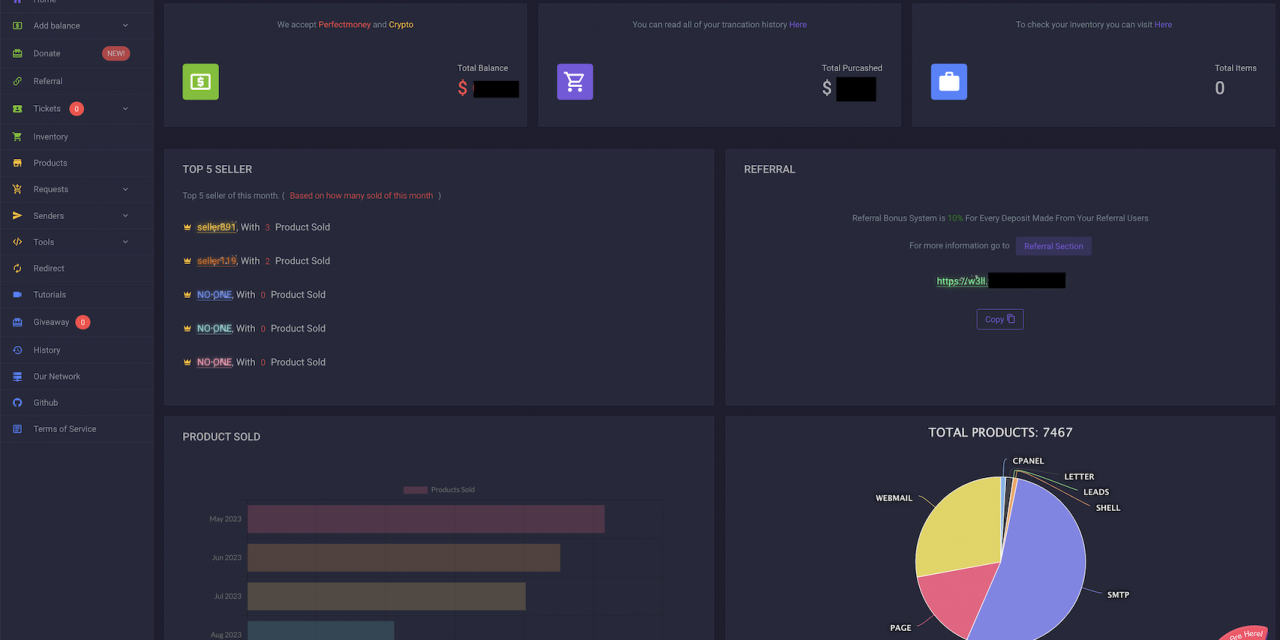

In einer beunruhigenden Enthüllung wurde ein bisher unbekanntes Phishing-Netzwerk namens „W3LL Store“ mit einer Serie von Cyberangriffen in Verbindung gebracht, bei denen es darum ging, Microsoft 365 Geschäftsemail-Konten zu kompromittieren. Diese kriminelle Gruppierung hat eine Art geheime Untergrundwirtschaft geschaffen, in der sie exklusiven Zugang zu einem angepassten Phishing-Kit namens „W3LL Panel“ anbot, mit dem sie die Mehrfaktorauthentifizierung (MFA) umgehen konnten. Dieses Phishing-Netzwerk ist seit sechs Jahren aktiv und hat in dieser Zeit mehr als 56.000 Unternehmenskonten ins Visier genommen, von denen mindestens 8.000 kompromittiert wurden. Die Angriffe erfolgten vorwiegend in den USA, im Vereinigten Königreich, in Australien, Deutschland, Kanada, Frankreich, den Niederlanden, der Schweiz und Italien und führten zu illegalen Gewinnen von über 500.000 US-Dollar für die Täter.

Besonders beunruhigend ist die Tatsache, dass dieses Phishing-Netzwerk auf eine breite Palette von Branchen abzielte, darunter Fertigung, IT, Unternehmensberatung, Finanzdienstleistungen, Gesundheitswesen und Rechtsdienstleistungen. Es hat sich als äußerst effektiv erwiesen, und das liegt nicht zuletzt an einem leistungsfähigen Tool namens „W3LL Panel“, das speziell entwickelt wurde, um MFA-Schutzmechanismen zu überwinden. Dieses Tool kostet 500 US-Dollar für eine dreimonatige Lizenz und zusätzlich 150 US-Dollar pro Monat.

Der Angriffsweg beginnt damit, dass das Phishing-Kit eine Vorbereitungsphase durchläuft, in der es die Gültigkeit von E-Mail-Adressen überprüft und anschließend Phishing-Nachrichten verschickt. Die Opfer, die den gefälschten Link oder das gefälschte Anhängsel öffnen, werden über ein Anti-Bot-Skript geschleust, um unerwünschte Besucher herauszufiltern. Dann werden sie über eine Umleitungsreihe auf eine Phishing-Seite weitergeleitet, auf der die Angreifer Anmeldedaten und Sitzungscookies abfangen können.

Mit diesen Zugriffen im Gepäck loggen sich die Angreifer in das Microsoft 365-Konto des Opfers ein, ohne dabei MFA auszulösen. Anschließend werden automatisierte Tools verwendet, um E-Mails, Telefonnummern und andere Informationen zu sammeln.

Die Bedrohungsakteure hinter dem „W3LL Store“ haben eine lange Geschichte, die bis ins Jahr 2017 zurückreicht. Damals begannen sie, maßgeschneiderte Software für Massen-E-Mail-Spam zu entwickeln, bevor sie sich auf die Einrichtung von Phishing-Tools zur Kompromittierung von Unternehmens-E-Mail-Konten konzentrierten.

Was diesen Angriff besonders gefährlich macht, ist die Tatsache, dass die gestohlenen Daten inzwischen im Internet veröffentlicht wurden. Einige der veröffentlichten Informationen scheinen sich auf militärische, Geheimdienst- und Forschungseinrichtungen im Vereinigten Königreich zu beziehen. Dies unterstreicht die zunehmende Bedeutung von Phishing-as-a-Service (PhaaS)-Plattformen und die steigende Innovationsfähigkeit der Phishing-Entwickler.

Die Tatsache, dass es diesen Bedrohungsakteuren gelungen ist, in Unternehmen einzudringen, die im Grunde genommen das öffentliche Auge umfassen, zeigt, wie wichtig es ist, dass Unternehmen und Einzelpersonen gleichermaßen wachsam sind und starke Sicherheitsmaßnahmen implementieren, um sich gegen derartige Angriffe zu schützen. Der Vorfall zeigt auch, dass Phishing immer noch eine der beliebtesten Angriffsmethoden für Cyberkriminelle ist und dass die Bedrohung ständig weiterentwickelt wird.