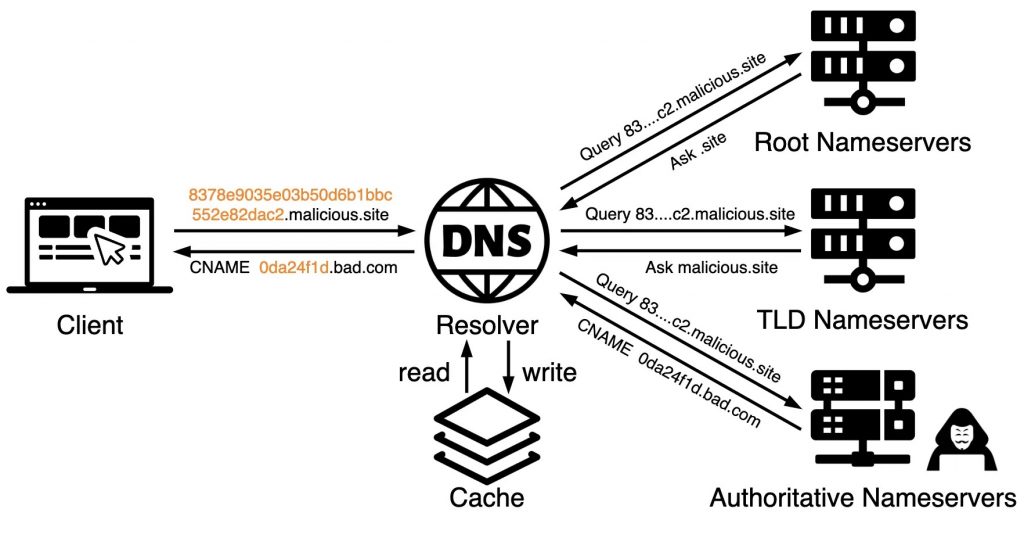

Hacker nutzen eine Technik namens DNS-Tunneling, um traditionelle Sicherheitsmaßnahmen zu umgehen und heimlich Daten auszutauschen oder mit Command-and-Control-Servern zu kommunizieren. Dabei werden schädliche Daten in DNS-Anfragen und -Antworten verpackt, um sensible Informationen unbemerkt zu transferieren oder mit Steuerungsservern zu kommunizieren, ohne entdeckt zu werden.

DNS-Tunneling ermöglicht es Hackern, DNS-Protokolle als versteckte Kanäle für die Datenexfiltration zu verwenden, wobei der Verkehr auf den ersten Blick legitim erscheint, tatsächlich jedoch schädlich ist. Zudem erschwert die Integration von Verschlüsselungstechniken die gründliche Untersuchung des Verkehrs durch Sicherheitssysteme auf mögliche bösartige Aktivitäten.

Cybersicherheitsforscher von Palo Alto Networks haben kürzlich festgestellt, dass Hacker aktiv „DNS-Tunneling“ für das Tracking und Scannen von Netzwerken einsetzen. Während DNS-Tunneling häufig für verdeckte C2-Kommunikationen verwendet wird, haben Analysten Kampagnen entdeckt, die es für das Scannen von Netzwerken und das Tracking von E-Mail-Zustellungen oder CDN-Nutzung einsetzen.

Verdeckte Kommunikation durch DNS-Tunneling:

- Feuerwände erlauben DNS-Verkehr: DNS-Tunneling ist unauffällig, da Firewalls in der Regel DNS-Verkehr zulassen.

- Indirekte Kommunikation: Zwischen Client und Server besteht eine indirekte Kommunikation.

- Datenverschlüsselung: Die Kodierung der Daten tarnt die Payloads als legitimen Verkehr.

Für das Scannen leiten Bedrohungsakteure DNS-Anfragen durch, um die Infrastruktur eines Opfers zu kartieren. Beim Tracking überwachen sie DNS-Interaktionen in Bezug auf schädliche E-Mails und CDNs. Daten in DNS-Anfragen und -Antworten einzubetten, ermöglicht es kompromittierten Hosts, durch Firewalls zu kommunizieren, um mit von Angreifern kontrollierten Nameservern zu interagieren.

Die „TrkCdn“-Kampagne verfolgt E-Mail-Interaktionen, indem sie Opferdaten in einzigartigen Subdomains kodiert und 658 von Angreifern kontrollierte Domains verwendet, die auf 75 Nameserver-IPs auflösen. Das Abfragen dieser Subdomains ermöglicht das Tracking, wann Opfer E-Mails öffnen oder Links anklicken, was die Überwachung der Kampagne erleichtert.

Maßnahmen zur Eindämmung:

- Begrenzung des Zugriffs auf Resolver nur für notwendige interne Netzwerke oder vertrauenswürdige IP-Bereiche.

- Konfiguration von Resolvern, um nur auf legitime Anfragen zu antworten.

- Implementierung von Zugriffskontrolllisten (ACLs).

- Aktualisierung der Resolver-Software: Bleiben Sie wachsam für Updates von Softwareanbietern und wenden Sie Patches umgehend an.

- Automatische Update-Mechanismen zur rechtzeitigen Aktualisierung der Resolver-Software.

- N-Day-Schwachstellen: Bleiben Sie über N-Day-Schwachstellen, die Resolver-Software betreffen, informiert und priorisieren Sie entsprechende Patches.

Die Entdeckung und das Bewusstsein für solche Cyberangriffe sind entscheidend, um die Sicherheit von Netzwerkinfrastrukturen zu gewährleisten und Datenverluste zu vermeiden.